4 IPSec w zaporze systemu Windows

|

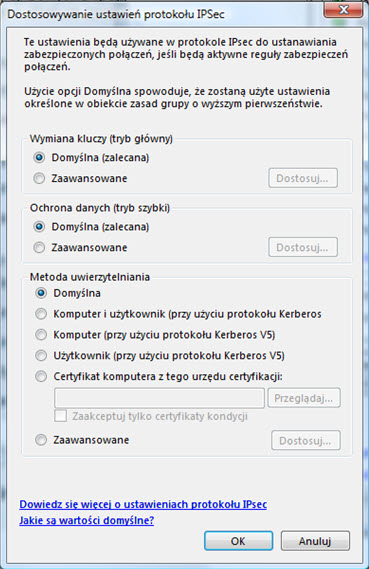

Rys. 25. Panel dostosowywania ustawień protokołu IPSec. |

IPSec jest zbiorem standardów bezpieczeństwa, których celem jest zabezpieczenie komunikacji sieciowej. Chroni wymieniane dane przed przechwyceniem przez osoby niepowołane lub też ich modyfikacją, umożliwiając bezpieczną komunikację między hostami. IPSec szyfruje komunikację IP oraz umożliwia kontrolę dostępu. Dodatkowo pozwala na budowanie wirtualnych sieci prywatnych VPN. [22]

W celu konfiguracji IPSec w oknie „Zapora systemu Windows z zabezpieczeniami zaawansowanymi” należy otworzyć kartę „Ustawienia protokołu IPSec a następnie kliknąć przycisk „dostosuj”.

Panel dostosowywania pozwala na zmianę podstawowych (domyślnych) ustawień IPSec, możliwy jest wybór:

- algorytmu wymiany kluczy szyfrujących,

- algorytmu ochrony integralności i szyfrowania danych,

- metody uwierzytelniania.

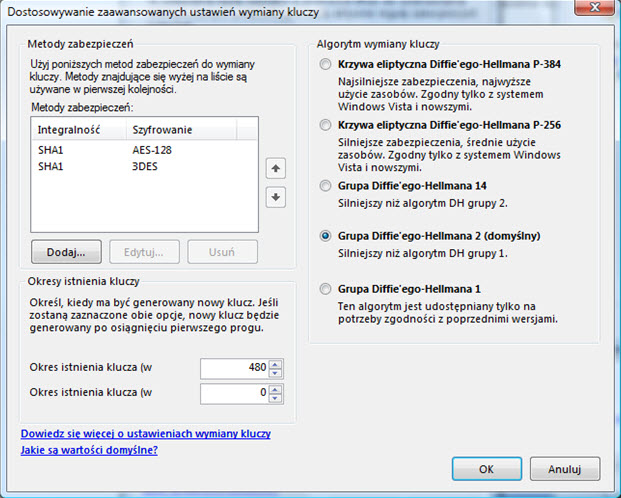

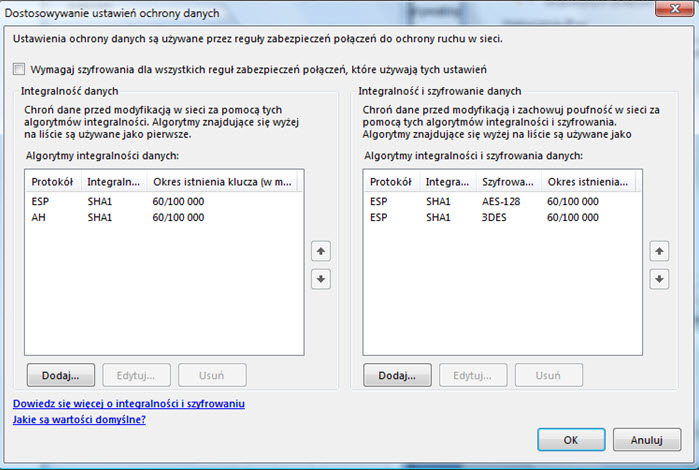

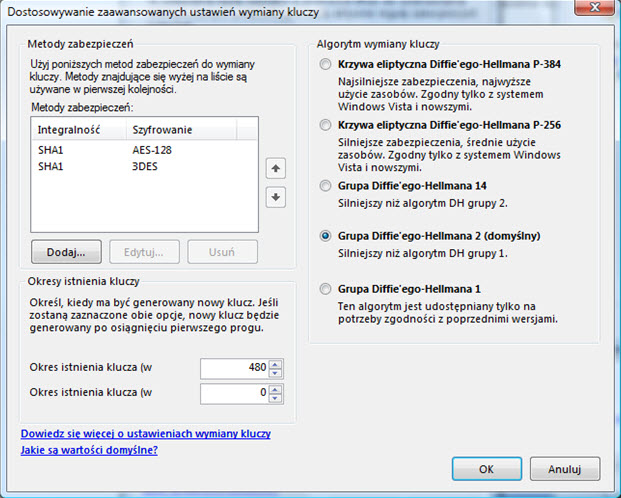

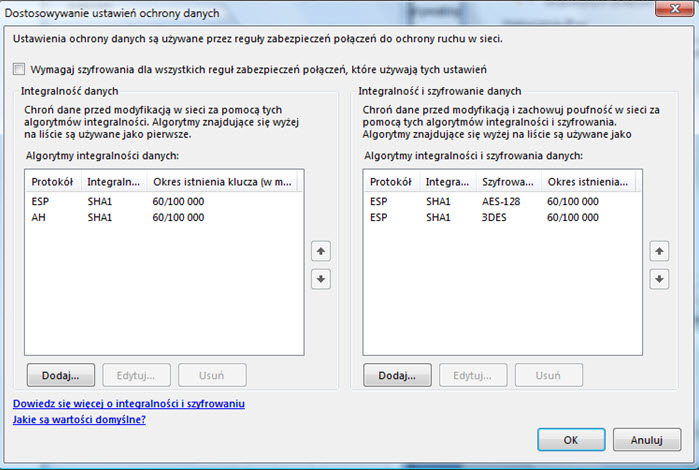

Reguły IPSec można tworzyć w folderze „Reguły zabezpieczeń połączeń”. Kreator reguł daje możliwość wyboru typu połączeń, które będą chronione, lub ograniczenie zdalnego dostępu do komputera, np. do członków domeny. Do zabezpieczenia wymiany kluczy można używać dowolnego zestawu algorytmów szyfrowania i integralności. Możliwe jest tworzenie własnych kombinacji tych dwóch typów algorytmów. Ustawienia okresu istnienia klucza mówią o tym, kiedy generowany jest nowy klucz. Okres ważności klucza pozwala na wymuszenie ponownej generacji klucza po upływie określonego czasu lub po nawiązaniu określonej liczby sesji. Z kolei ustawienia ochrony danych umożliwiają ustalenie priorytetu użycia algorytmów integralności danych lub szyfrowania danych. Na każdej liście można umieścić kilka algorytmów i przypisać kolejność, w jakiej są wypróbowywane. Najlepszym rozwiązaniem jest umieszczenie algorytmów w kolejności od najbezpieczniejszego do najmniej bezpiecznego. Ustawienia uwierzytelniania umożliwiają wybór algorytmu pierwszego i drugiego uwierzytelniania, przy czym pierwszy algorytm można skonfigurować jako opcjonalny.

|

Rys. 26. Panel wymiany kluczy szyfrujących. |

|

| Rys. 27. Panel zaawansowanych ustawień ochrony integralności i szyfrowania danych. |

Aby przejrzeć ustawienia zapory sieciowej i protokołu IPSec należy wybrać folder „Monitorowanie” w lewym panelu okna „Zapora systemu Windows z zabezpieczeniami zaawansowanymi”. Informacja o aktywnym profilu i jego konfiguracji pojawi się w oknie środkowym. Wszystkie dane dotyczące działania zapory są przechowywane w pliku pfirewall.log. Informacje o konfiguracjach pozostałych profili są ukryte. Po kliknięciu folderu „Zapora” pojawia się lista reguł aktywnego profilu, która zawiera informacje tylko o aktywnych regułach

Pozostałe foldery zawierają informacje o ustawieniach IPsec. Folder „Reguły zabezpieczeń połączeń” zawiera reguły IPsec, a folder „Skojarzenia zabezpieczeń” przechowuje informacje o skojarzeniach zabezpieczeń. Skojarzenia zabezpieczeń rozdziela się na skojarzenia zabezpieczeń trybu głównego i trybu szybkiego. Skojarzenia zabezpieczeń przechowują konfigurację bezpiecznych połączeń między komputerami tj. metoda uwierzytelniania, szyfrowanie, integralności danych, itp.