System operacyjny Windows Vista posiada udoskonaloną wersję zapory sieciowej znaną ze starszych systemów operacyjnych firmy Microsoft. Rozwinięto w niej możliwości konfiguracyjne np. o zintegrowane ustawienia szyfrowanej transmisji.

Nową cechą zintegrowanej z systemem Windows Vista zapory systemowej jest dwukierunkowa filtracja transmisji wraz z kontrolą zawartości pakietów, co pozwala na blokowanie niepożądanej transmisji danych do i z komputera. Dodatkowo blokowane wszystkie przychodzące połączenia, dopóki nie zostaną zainstalowane najnowsze aktualizacje zabezpieczeń systemu.

Zapora sieciowa współpracuje z mechanizmem ‘Windows Service Hardening’, co zapewnia dodatkową ochronę przed złamaniem zabezpieczeń systemu. Windows Service Hardening kontroluje najważniejsze usługi systemowe i blokuje wykonanie przez nie w rejestrze, systemie plików, sieci podejrzanych czynności, które z reguły są efektem działania szkodliwego oprogramowania.

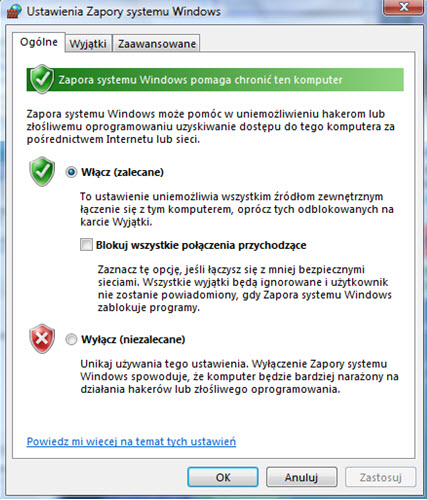

Włączenie lub wyłączenie zapory sieciowej odbywa się w podstawowym oknie ustawień, które pojawia się po otworzeniu ikony „Centrum zabezpieczeń” znajdującej się w panelu sterowania systemu Windows Vista. Z listy po lewej wybiera się pozycję „Zapora systemu Windows” a następnie „Zmień ustawienia”. Do wyboru dostępne są pozycje:

|

| Rys. 16. Okno ustawień Zapory systemu Windows. |

Włącz (zalecane) – ustawienie domyślne. Zapora jest włączona, większość programów ma zablokowany dostęp do sieci. Jeśli jakiś program ma posiadać dostęp do sieci należy utworzyć wyjątek na karcie Wyjątki.

Blokuj wszystkie połączenia przychodzące - to ustawienie może by włączone po wcześniejszym zaznaczeniu opcji Włącz. Blokuje ono wszystkie połączenia przychodzące. Zastosowanie znajduje w sytuacjach gdy potrzebna jest podwyższona ochrona, np. podczas korzystania z publicznej sieci bezprzewodowej. Opcja to powoduje, że firewall ignoruje wszystkie skonfigurowane wyjątki.

Wyłącz (niezalecane) – opcja ta stosowana jest w przypadkach gdy komputer jest chroniony przez inne oprogramowanie typu firewall. Powoduje wyłączenie zapory i komputer staje się łatwiejszym celem dla hakerów czy szkodliwego oprogramowania.

Standardowo Zapora systemu Windows blokuje wszystkie połączenia przychodzące z wyjątkiem tych, dla których został skonfigurowany wyjątek. Odwrotnie działa w przypadku ruchu wychodzącego zapora kiedy to zezwala na wszystkie połączenia z wyjątkiem zablokowanych. Wyjątki połączeń przychodzących konfiguruje się z poziomu Panelu sterowania, natomiast reguły ruchu wychodzącego tworzy się w panelu konfiguracji zaawansowanej.

Jeśli jakiś program korzysta z połączeń przychodzących możliwe jest odblokowanie go przez zaznaczenie odpowiedniego pola wyboru w zakładce „wyjątki”. Gdy nie ma go na podstawowej liście można go dodać przez podanie jego ścieżki dostępu.

Działanie omówionych wyjątków polega na otwarciu konkretnego portu w sytuacji, gdy zażąda tego aplikacja. Po zakończeniu komunikacji port jest zamykany. Zdarza się, że konkretny port musi zostać otwarty na stałe, wtedy w oknie Ustawienia Zapory systemu Windows na karcie Wyjątki korzystamy z opcji Dodaj port.

|

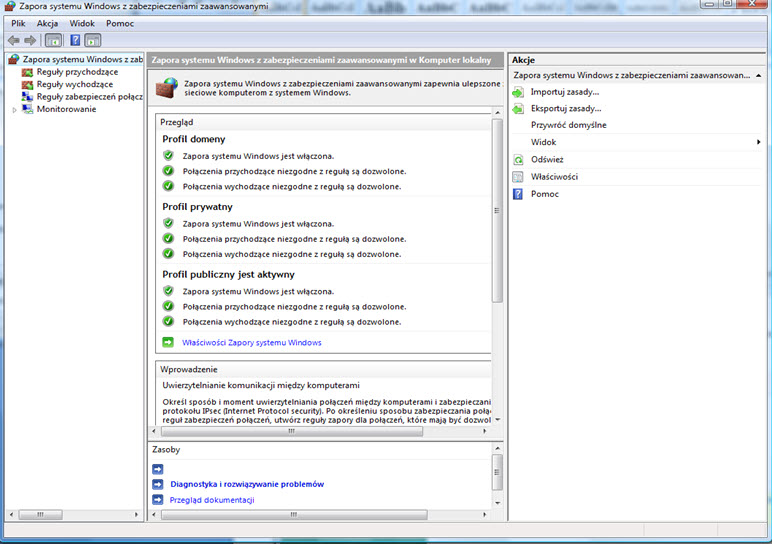

| Rys.17. Okno zaawansowanych ustawień Zapory systemu Windows. |

Okno zaawansowanych zabezpieczeń włącza się przez wpisaniu komendy „wf.msc” w polu „rozpocznij szukanie” w Menu Start bądź też po wybraniu opcji „Zapora systemu Windows z zabezpieczeniami zaawansowanymi” w narzędziach administracyjnych w panelu sterowania. Pozwala ono na dostęp do zaawansowanych ustawień zapory sieciowej m.in. konfigurację protokołu IPSec (szyfrowane połączenia).

W lewym oknie są wymienione trzy kategorie reguł:

Dwie pierwsze kategorie obejmują reguły zapory sieciowej, trzecia służy przechowywaniu reguł IPSec. W środkowym panelu przedstawione są informacje podsumowujące konfigurację zapory. Poprzez prawy panel możliwy jest dostęp do zaawansowanych właściwości firewalla.

|

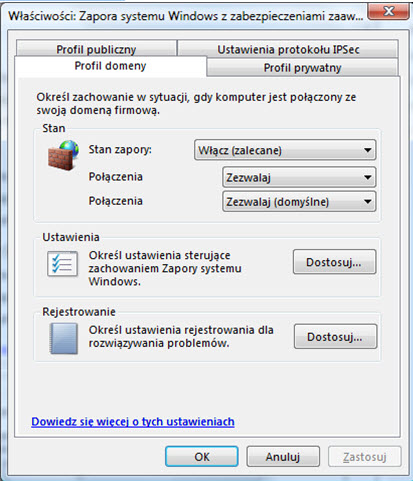

Rys.18. Okno konfiguracyjne profili Zapory systemu Windows. |

Zapora posiada trzy wbudowane profile umożliwiające sporządzenie różnych konfiguracji, używanych w zależności od sieci, do której komputer jest aktualnie podłączony. Aby otworzyć panel konfiguracji profili zapory systemowej i protokołu IPSec należy wybrać pozycję „właściwości” z prawego okna konfiguracji zaawansowanej

Profile są odpowiednikami zbiorami reguł filtrowania komunikacji sieciowej, wybieranymi przez zaporę w zależności od tego, do jakiej sieci komputer jest podłączony.

Profil domeny jest używany, gdy komputer został podłączony do sieci lokalnej z domeną, profil publiczny ma zastosowanie w sytuacjach gdy komputer jest podłączony do sieci lokalnej bez domeny, natomiast profil publiczny, gdy komputer jest podłączony do Internetu. Takie rozdzielenie profili powoduje, że funkcjonalnie zapora Windows dostosowuje się do aktualnego środowiska sieciowego.

Każdy profil ma możliwość indywidualnego włączenia bądź wyłączenia zapory. Jeśli zapora jest włączona na danym profilu, dostępny jest wybór jednej z dwóch trybów filtrowania komunikacji: zapora przepuszcza wszystkie dane i blokuje tylko spełniające warunki reguł przy opcji „Zezwalaj”, lub zapora blokuje wszystkie dane z wyjątkiem tych spełniających warunki reguł przy opcji „Zablokuj”.

Zapora domyślnie wyświetla komunikaty o zablokowaniu programu, który próbował użyć łącza internetowego. Programiści zapory przewidzieli opcję indywidualnych ustawień dla wyświetlanych komunikatów, które są dostępne po wciśnięciu przycisku „Dostosuj” w sekcji ustawienia.

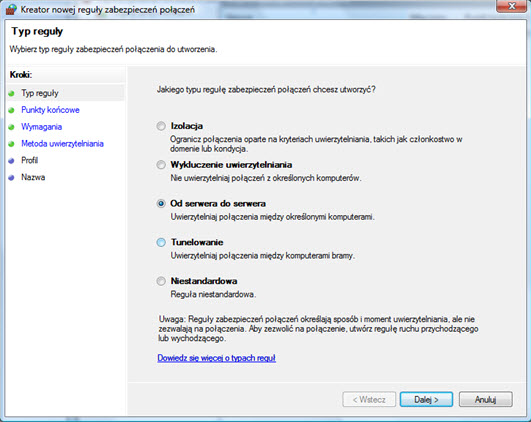

W celu skonfigurowania usługi IPSec należy stworzyć regułę, w której IPSec zostanie włączony. W kategorii reguł „Reguły zabezpieczeń połączeń” tworzymy nową regułę typu „Od serwera do serwera”, która umozliwia uwierzytelnianie połączenia pomiędzy dwoma komputerami niebędącymi w jednej domenie.

|

| Rys. 19. Okno kreatora nowej reguły, wybór typu reguły. |

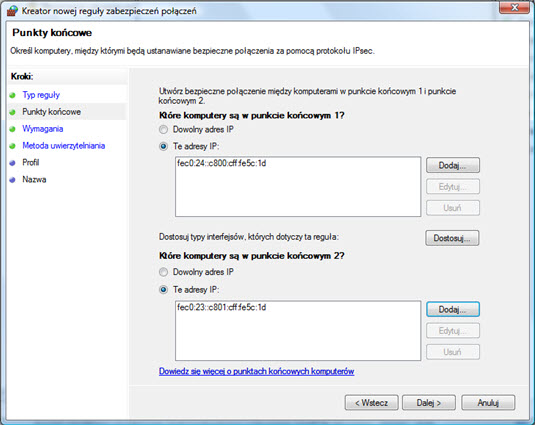

Następnie podajemy punkty końcowe tzn. adres Ipv6 identyfikujące komputery, między którymi zestawiano połączenie.

|  |

| Rys. 20. Okno kreatora nowej reguły, definicja adresów IPV6 komputerów. | Rys. 21. Okno kreatora nowej reguły, wybór opcji związanych z uwierzytelnianiem. |

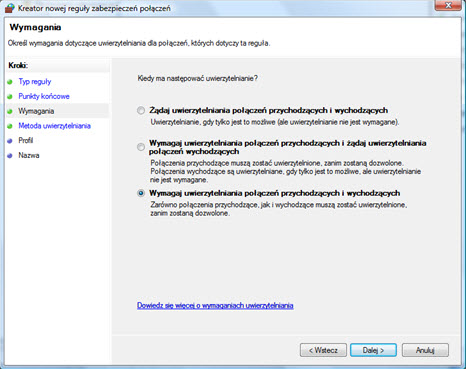

W regule wybieramy wymaganie uwierzytelniania połączeń przychodzących i wychodzących tzn., że komunikacja będzie możliwa tylko w chwili gdy połączenie zostanie uwierzytelnione. Opcja „żądaj” zezwala na połączenie nawet w sytuacjach gdy połączenie nie zostanie uwierzytelnione.

|

| Rys. 22. Okno kreatora nowej reguły, wybór metody uwierzytelniania. |

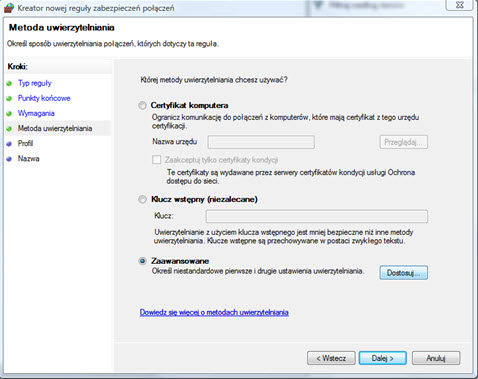

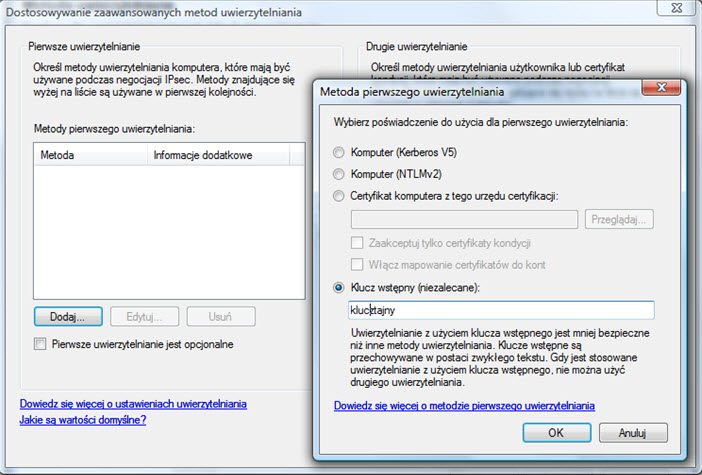

Ze względu na charakter modelu oraz na fakt, że komputery nie należały do jednej domeny wybieramy opcję „Dostosuj” w pozycji „zaawansowana” w panelu wyboru metody uwierzytelniania, po czym otwiera się okno dostosowywania zaawansowanych metod uwierzytelniania. W celu definicji nowej metody wybieramy przycisk „Dodaj” w ramce „Pierwsze uwierzytelniane”. Następnie zaznaczamy ostatnią pozycję :Klucz wstępny”, który jest unikalnym ciągiem znaków znanym po obu stronach ustawianego połączenia i posłuży do uwierzytelnienia połączenia w chwili jego ustanawiania.

|

Rys. 23. Okno dostosowania zaawansowanych metod uwierzytelniania, nowej metody pierwszego uwierzytelniania. |

W przypadku wyboru metody uwierzytelniania z poświadczeniem w postaci klucza wstępnego w pierwszym uwierzytelnianiu, nie jest możliwe określenie drugiego uwierzytelniania.

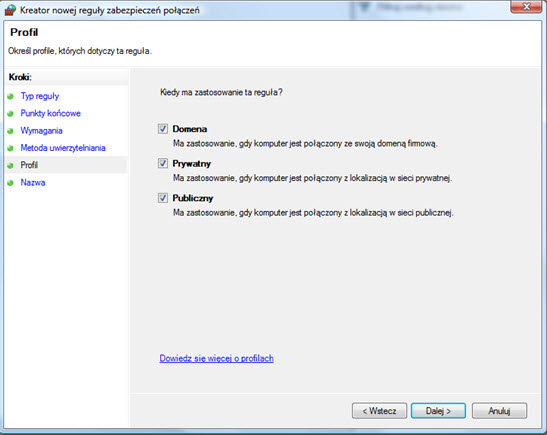

Następnym krokiem jest określenie profilu tzn. określenie sytuacji kiedy konfigurowana reguła będzie miała zastosowanie. Dostępna jest jedna z trzech opcji: domena, prywatny, publiczny.

|

| Rys. 24. Okno kreatora nowej reguły, wybór profilu reguły. |

Ostatnim krokiem konfiguracji nowej reguły jest podanie jej nazwy i zaakceptowanie wszystkich wykonanych czynności. Nowa reguła pojawia się na liście reguł i domyślnie jest aktywna.

Konfiguracja protokołu IPSec. dla reguły jest omówiona w następnym rozdziale.

|

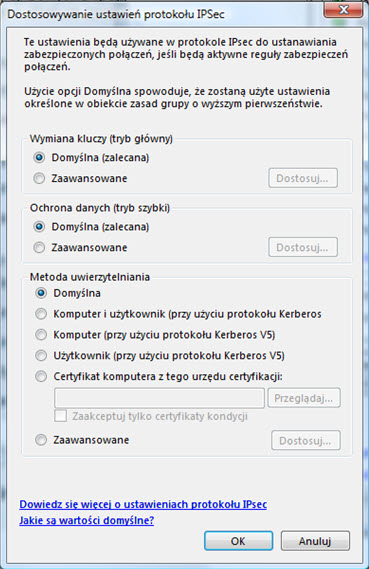

Rys. 25. Panel dostosowywania ustawień protokołu IPSec. |

IPSec jest zbiorem standardów bezpieczeństwa, których celem jest zabezpieczenie komunikacji sieciowej. Chroni wymieniane dane przed przechwyceniem przez osoby niepowołane lub też ich modyfikacją, umożliwiając bezpieczną komunikację między hostami. IPSec szyfruje komunikację IP oraz umożliwia kontrolę dostępu. Dodatkowo pozwala na budowanie wirtualnych sieci prywatnych VPN. [22]

W celu konfiguracji IPSec w oknie „Zapora systemu Windows z zabezpieczeniami zaawansowanymi” należy otworzyć kartę „Ustawienia protokołu IPSec a następnie kliknąć przycisk „dostosuj”.

Panel dostosowywania pozwala na zmianę podstawowych (domyślnych) ustawień IPSec, możliwy jest wybór:

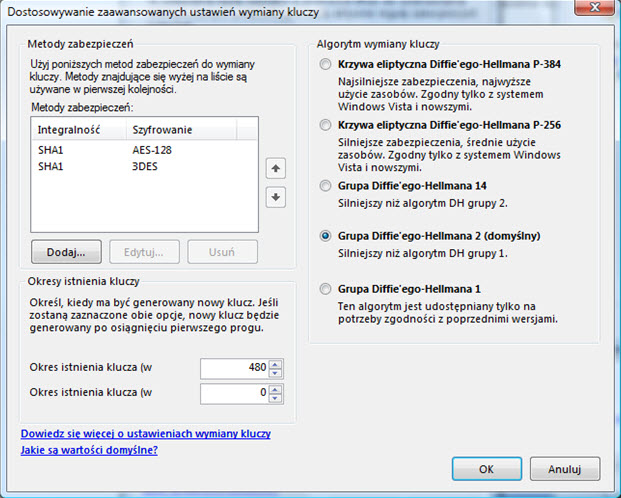

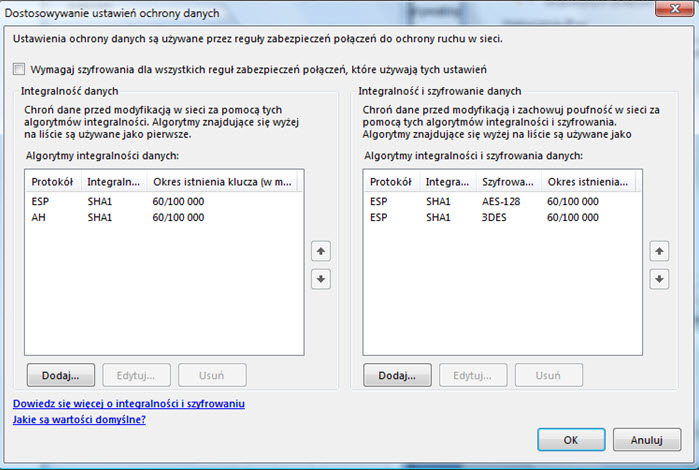

Reguły IPSec można tworzyć w folderze „Reguły zabezpieczeń połączeń”. Kreator reguł daje możliwość wyboru typu połączeń, które będą chronione, lub ograniczenie zdalnego dostępu do komputera, np. do członków domeny. Do zabezpieczenia wymiany kluczy można używać dowolnego zestawu algorytmów szyfrowania i integralności. Możliwe jest tworzenie własnych kombinacji tych dwóch typów algorytmów. Ustawienia okresu istnienia klucza mówią o tym, kiedy generowany jest nowy klucz. Okres ważności klucza pozwala na wymuszenie ponownej generacji klucza po upływie określonego czasu lub po nawiązaniu określonej liczby sesji. Z kolei ustawienia ochrony danych umożliwiają ustalenie priorytetu użycia algorytmów integralności danych lub szyfrowania danych. Na każdej liście można umieścić kilka algorytmów i przypisać kolejność, w jakiej są wypróbowywane. Najlepszym rozwiązaniem jest umieszczenie algorytmów w kolejności od najbezpieczniejszego do najmniej bezpiecznego. Ustawienia uwierzytelniania umożliwiają wybór algorytmu pierwszego i drugiego uwierzytelniania, przy czym pierwszy algorytm można skonfigurować jako opcjonalny.

|

Rys. 26. Panel wymiany kluczy szyfrujących.

|

|

| Rys. 27. Panel zaawansowanych ustawień ochrony integralności i szyfrowania danych. |

Aby przejrzeć ustawienia zapory sieciowej i protokołu IPSec należy wybrać folder „Monitorowanie” w lewym panelu okna „Zapora systemu Windows z zabezpieczeniami zaawansowanymi”. Informacja o aktywnym profilu i jego konfiguracji pojawi się w oknie środkowym. Wszystkie dane dotyczące działania zapory są przechowywane w pliku pfirewall.log. Informacje o konfiguracjach pozostałych profili są ukryte. Po kliknięciu folderu „Zapora” pojawia się lista reguł aktywnego profilu, która zawiera informacje tylko o aktywnych regułach

Pozostałe foldery zawierają informacje o ustawieniach IPsec. Folder „Reguły zabezpieczeń połączeń” zawiera reguły IPsec, a folder „Skojarzenia zabezpieczeń” przechowuje informacje o skojarzeniach zabezpieczeń. Skojarzenia zabezpieczeń rozdziela się na skojarzenia zabezpieczeń trybu głównego i trybu szybkiego. Skojarzenia zabezpieczeń przechowują konfigurację bezpiecznych połączeń między komputerami tj. metoda uwierzytelniania, szyfrowanie, integralności danych, itp.

Punkt ten jest powiązany z wpisem bazy wiedzy

Model sieci opartej na protokole TCP/IPv6 z zaimplementowanym protokołem IPSec

W panelu dostosowywania ustawień protokołu IPSec wybieramy pozycję zaawansowane w opcjach wymiany kluczy oraz ochrony danych. Przy wyborze metody uwierzytelniania zostawiamy opcję „domyślne” gdyż metoda ta została zdefiniowana w regule.

|

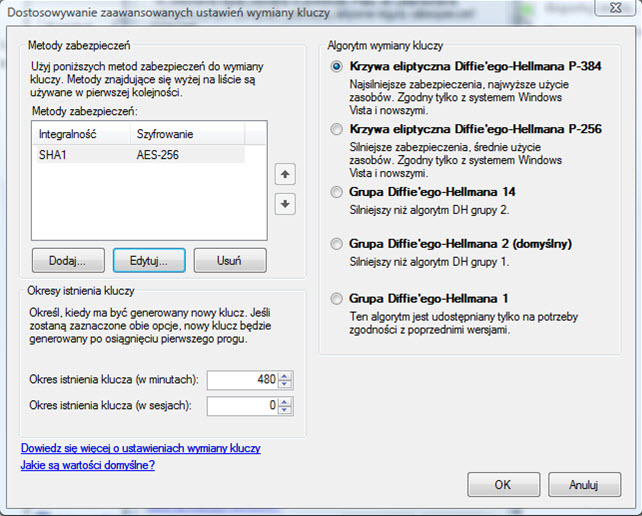

| Rys. 28. Panel zaawansowanych ustawień wymiany kluczy, wybór algorytmu wymiany kluczy. |

|

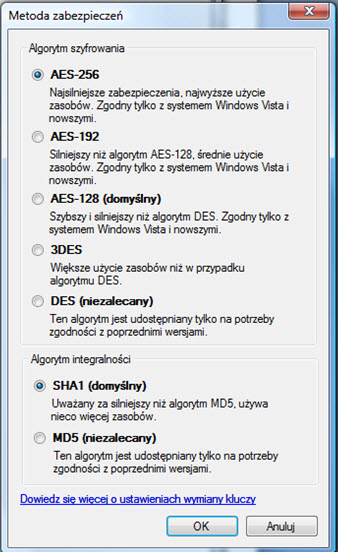

Rys. 29. Panel wyboru algorytmu zabezpieczeń metody wymiany kluczy. |

W modelu przetestowano kilka algorytmów wymiany kluczy opcja prezentowana na powyższym rysunku przedstawia najsilniejszą konfigurację z użyciem algorytmu wymiany kluczy „Krzywa eliptyczna Diffie’go-Hellmana P-384” metodą zabezpieczeń wymiany kluczy został algorytm AES-256. Oba wybrane algorytmy są zgodne z systemem Windows Vista i nowszymi.

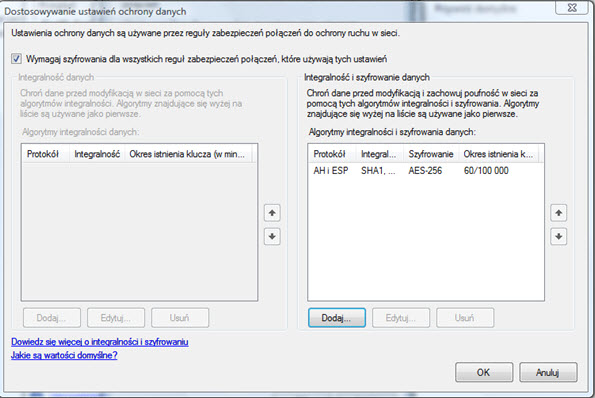

W Przypadku zaawansowanych ustawień ochrony danych konfiguracja przebiega następująco.

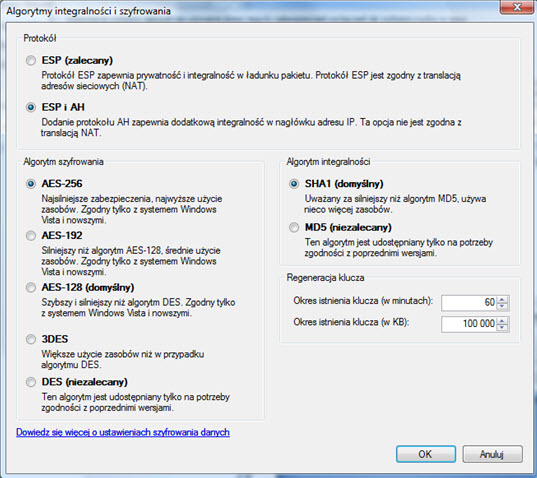

Pierwszym krokiem jest zaznaczenie opcji „Wymagaj szyfrowania dla wszystkich reguł zabezpieczeń połączeń, które używają tych ustawień”. Następnie w ramce „Integralność i szyfrowanie danych” dodajemy algorytm integralności i szyfrowania danych. Możliwe jest skonfigurowanie kilku algorytmów zaczynając od tych, które chcemy wykorzystać w pierwszej kolejności. Prezentowana poniżej konfiguracja wykorzystuje protokół: ESP i AH, algorytm szyfrowania: AES-256 oraz algorytm integralności SHA1 będący opcją domyslną.

|  |

Rys. 7.30. Panel dostosowywania ustawień ochrony danych. | Rys. 7.31. Panel konfigurowania algorytmu integralności i szyfrowania. |

Ostatnim krokiem jest akceptacja wszystkich wprowadzonych zmian.

| REKLAMA |

| REKLAMA |

| REKLAMA |

| REKLAMA |

| REKLAMA |

|

Android OS Grupa dedykowana posiadaczom, fanom, telefonów/smatrtphone'ów z Androidem |

|

|

|

INTELIGENTNE BUDYNKI Rynek budownictwa energooszczędnego w Polsce dopiero się rozwija, rośnie również zainteresowanie ... |

|

|

Systemy mikroprocesorowe Grupa skierowana do konstruktorów, programistów i hobbystów zajmujących się systemami ... |

|

|

Oświetlenie oświetlenie in general ;-) |

|

| REKLAMA |